Datenpannen und Datenlecks sind neben Ransomware-Angriffen der häufigste Grund von IT-Sicherheitsvorfällen, über die in den Nachrichten berichtet werden. Dabei wurden in der Vergangenheit neben den eigenen Firmengeheimnissen Datensätze von Zulieferern, Partnerunternehmen und (wohl am kritischsten) personenbezogene Daten von Endverbrauchern geleakt. Hier nur einige Beispiele, die Schlagzeilen machten:

Adobe (2019)

7,5 Million Kontodaten ohne Passwörter, welche insbesondere bei zukünftigen Pishingangriffen verwendet werden könnten.

Buchbinder (2020)

9 Millionen Mietverträge der Autovermietung Buchbinder, darunter personenbezogene Daten von Bürgern, Promis und Politiker.

CDU (2021)

20 Tausend Datensätze zu Personen und deren politische Meinung aus Wahlkampfapp CDU Connect.

Grund für diese Angriffe war nicht etwa ein engagierter Hacker, der Schwachstellen in einer API-Schnittstelle gefunden hat, sondern vielmehr eine Datenbank, die weder durch ein Passwort noch durch die Firewall geschützt war. Daher ist wohl die wichtigste Maßnahme, die Unternehmen & Co. bei der Implementierung von IT-Sicherheit umsetzen können, die minimale Rechtevergabe. Die Idee dahinter ist denkbar einfach: Verbiete alles, was nicht explizit erlaubt ist. Doch wie sieht das in der Praxis aus?

Die minimale Rechtevergabe umsetzen

Der Einfachheit halber ist die folgende Anleitung für Unternehmen geschrieben, dort gibt es am meisten zu beachten. Diese kann jedoch problemlos auch auf andere Bereiche wie das Homeoffice, Freiberufler und Technikbegeisterte übertragen werden.

Hardware-Firewall

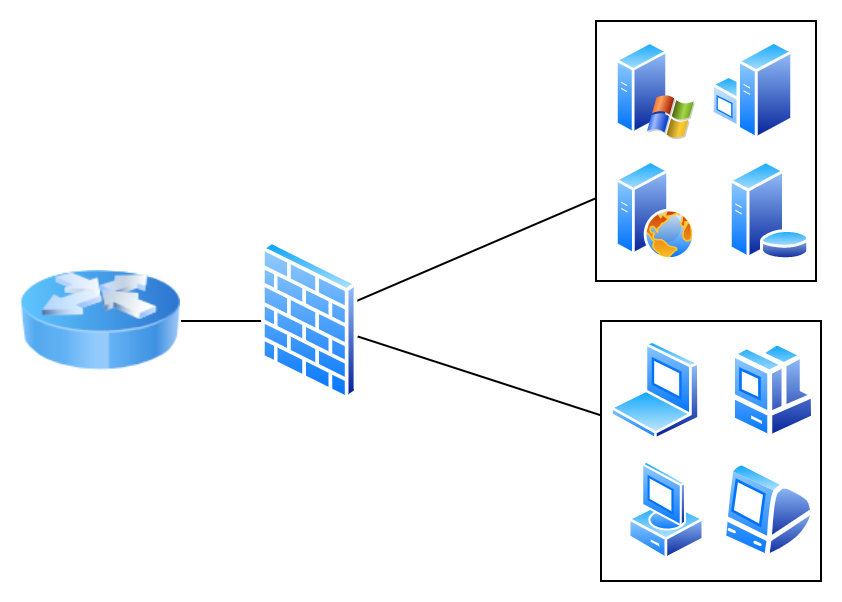

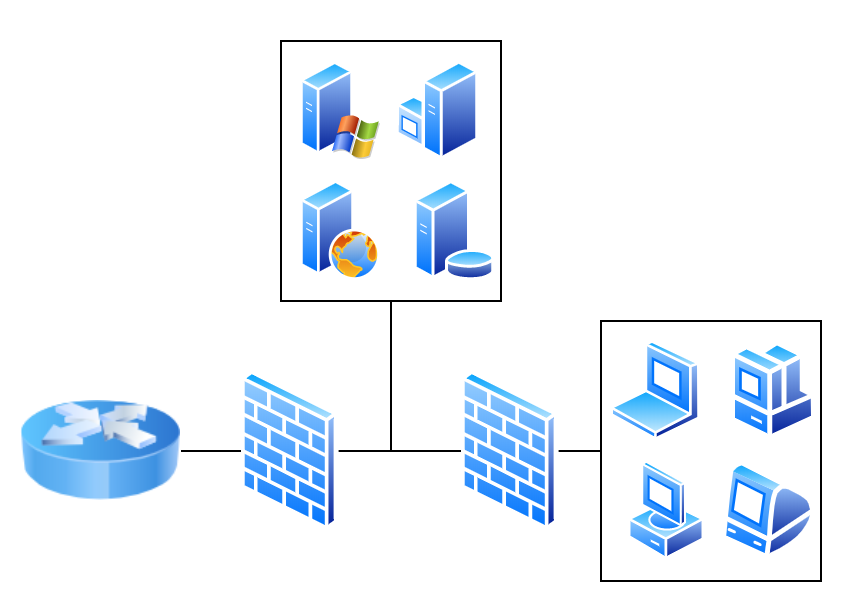

Der erste Schritt ist die Implementierung der minimalen Rechtevergabe auf Netzwerkebene. Eine Firewall entsprechend zu konfigurieren ist auch bei größeren Unternehmen unter verhältnismäßig geringem Aufwand leicht umzusetzen. Für eine möglichst effiziente und übersichtliche Rechtevergabe sollte eine Unterteilung der Clients nach Abteilungen (Produktion, Vertrieb, Management, etc.) mittels VLANs vorgenommen werden. Dies ist sowohl mit dem einstufigen als auch dem zweistufigen Firewallkonzept möglich, wobei das BSI hier das zweistufige Firewallkonzept empfiehlt.

Nun wird innerhalb der Firewall als Grundkonfiguration eine Drop (oder auch Deny) Policy gewählt. Dabei werden alle Anfragen, die nicht durch andere Firewallregeln explizit zugelassen werden, verworfen. Hier ist jedoch Vorsicht geboten: Um sich nicht selbst auszuschließen, muss bei der Umstellung von einer Allow Policy auf eine Drop Policy der weitere Zugang zu der Firewall durch den Administrator sichergestellt werden. Das weiterführende Firewall-Regelwerk könnte nun wie folgt aussehen:

| Quell-IP | Ziel-IP | Port | Action |

| * | Homepage-Webserver | 80, 443 | ALLOW |

| VLAN: Intern | Intranet-Webserver | 80, 443 | ALLOW |

| VLAN: Buchhaltung | Buchhaltung-SQL-Datenbank | 3306 | ALLOW |

| VLAN: Produktion | Warenwirtschaftssystem | WWS-Ports | ALLOW |

| ERP-Server | ERP-SQL-Datenbank | 3306 | ALLOW |

Erhält ein Angreifer durch physischen Zugang, erratenem VPN-Passwort oder Virusbefall Zugriff auf das interne Netzwerk, so ist weiterhin sichergestellt, dass der Schaden möglichst gering gehalten wird.

Software-Firewall

Auch die Software-Firewall sollte mit einer minimalen Rechtevergabe versehen werden. Auf Windows-Systemen lässt sich diese über die Windows Defender Firewall und auf Linux-Systeme über NFTables oder dessen Vorgänger IPTables konfigurieren. Da bereits ein umfangreiches Regelwerk in der Hardwarefirewall implementiert wurde, genügt es meist, lediglich eine Drop/Deny Policy zu wählen und einzelne Ports für jede beliebige Quell-IP freizugeben. Sind die Server jedoch nicht hinter der Firewall, sondern haben eine dedizierte IP-Adresse, so muss auch hier eine umfangreichere Firewallkonfiguration vorgenommen werden.

Software-Konfiguration

Der letzte Bereich, in dem die minimale Rechtevergabe implementiert werden kann, ist die Software oder der Dienst selbst. Dabei muss individuell geprüft werden, welche Möglichkeiten durch den Hersteller oder das Protokoll gegeben sind. Wird beispielsweise ein SQL-Server verwendet, so sollten folgende Maßnahmen ergriffen werden:

- Der Anonyme Login wird deaktiviert

- Es wird für jede Datenbank oder Tabelle ein Benutzer angelegt, der ausschließlich auf diese Datenbank oder Tabelle Zugriff hat

- Die Benutzer erhalten, falls möglich, nur Leserechte. Für Schreibrechte kann ein dedizierter Account angelegt werden

Fazit

Basierend auf der Idee „Verbiete alles, was nicht explizit erlaubt ist“ stellt die minimale Rechtevergabe einen Grundbaustein bei der Umsetzung von IT-Sicherheit dar. Der daraus resultierende Aufwand ist auch bei größeren Unternehmen überschaubar, weshalb das Prinzip in jedem Netzwerk eingehalten oder umgesetzt werden sollte.

Die Mankord GmbH ist ein national tätiges IT-Unternehmen. Das Portfolio umfasst Dienstleistungen aus den Bereichen IT-Support, Webdesign, IT-Sicherheit und Digitalisierung.